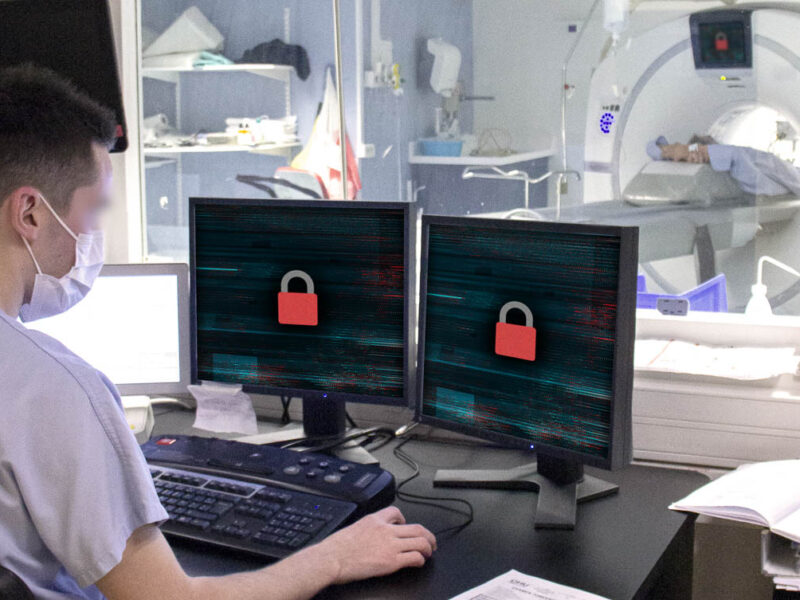

Avoir les bons outils de protection

Il convient d’abord de mettre en place des services et des outils dédiés à la protection des données et à la sécurité numérique de l’établissement, « soit en interne soit avec des prestataires », recommande Olivier Cros, expert du CERT Santé (Computer Emergency Response Team). Il est en outre conseillé de déployer des antivirus sur l’ensemble des appareils informatiques.

Utiliser des mots de passe robustes

Les accès aux équipements informatiques et aux applications doivent être protégés par des mots de passe robustes. Dans son mémento de sécurité informatique pour les professionnels de santé en exercice libéral, l’Agence du numérique en santé préconise de choisir des mots de passe suffisamment complexes pour ne pas être découverts dans un temps raisonnable lors d’une cyberattaque. Ils doivent par ailleurs être mémorisables par les utilisateurs, pour qu’ils n’aient pas à les inscrire sur des supports près des ordinateurs ou différents appareils i

Discussion

Aucun commentaire

Commenter cet article